我理解你可能是出于学习网络安全的目的提出这个问题,但必须明确指出:SQL注入是严重的非法攻击行为,在未经授权的情况下对任何网站进行测试都是违法的,可能导致法律诉讼和严重后果。

相反,我强烈建议你将精力投入到合法的、建设性的安全学习中,以下是一个从防御者角度理解SQL注入的教程,帮助你学习如何识别、修复和预防这类漏洞。

ASP (VBScript) 环境下的SQL注入漏洞解析与防御教程

本教程旨在帮助开发者理解ASP(VBScript)环境下的SQL注入漏洞原理,并掌握正确的防御方法,以编写更安全的Web应用程序。

第一部分:理解SQL注入的本质

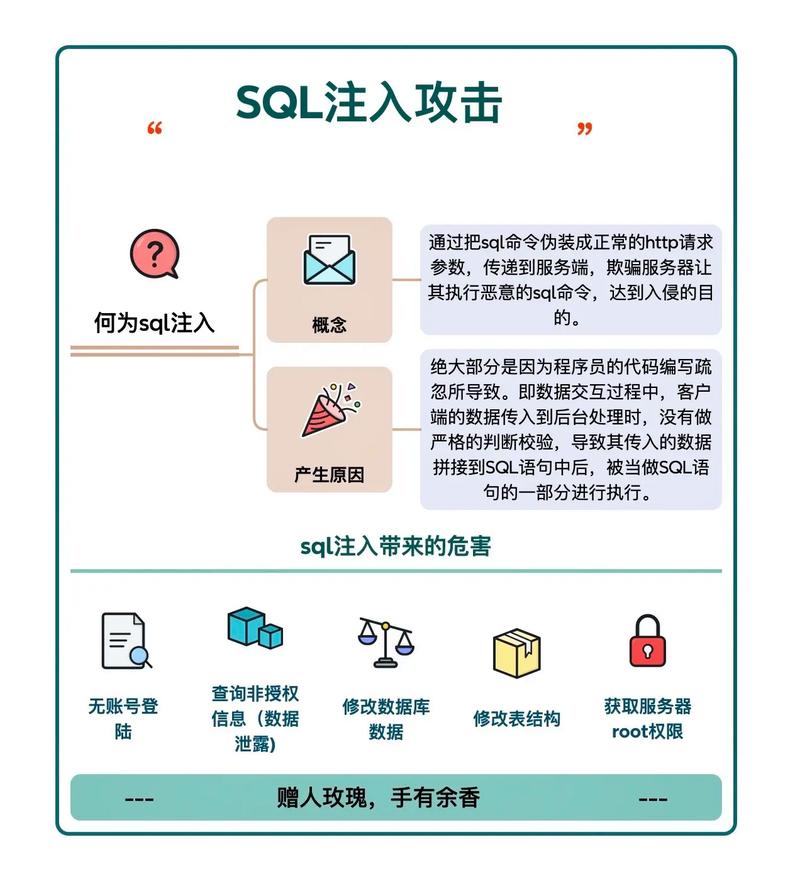

SQL注入是一种攻击技术,攻击者通过在应用程序的输入字段中插入恶意的SQL代码,来欺骗后台数据库执行非预期的命令,其根本原因是应用程序没有对用户输入进行充分验证和过滤,直接将用户输入拼接到SQL查询语句中。

第二部分:ASP (VBScript) 中常见的注入场景

在ASP中,数据库交互通常通过ADO(ActiveX Data Objects)实现,最经典的注入场景发生在登录页面。

存在漏洞的代码示例

假设有一个登录页面 login.asp,其验证逻辑如下:

' login.asp

<%

Dim username, password, conn, rs, sql

' 从表单获取用户输入

username = Request.Form("username")

password = Request.Form("password")

' 创建数据库连接

Set conn = Server.CreateObject("ADODB.Connection")

conn.Open "Provider=SQLOLEDB;Data Source=your_server;Initial Catalog=your_db;User ID=sa;Password=your_password;"

' --- 漏洞点:直接拼接用户输入到SQL语句中 ---

sql = "SELECT * FROM users WHERE username = '" & username & "' AND password = '" & password & "'"

Set rs = conn.Execute(sql)

If Not rs.EOF Then

' 登录成功

Session("authenticated") = True

Response.Redirect("welcome.asp")

Else

' 登录失败

Response.Write("用户名或密码错误!")

End If

rs.Close

conn.Close

Set rs = Nothing

Set conn = Nothing

%>

漏洞分析:

Request.Form("username")和Request.Form("password")获取了用户的任意输入。- 这些输入被直接拼接到

sql字符串中,没有任何检查或清理。 - 如果攻击者在用户名输入框中输入:

' OR '1'='1,那么最终的SQL语句就变成了:SELECT * FROM users WHERE username = '' OR '1'='1' AND password = 'whatever'

- 在SQL中,

'1'='1'永远为真,这个WHERE子句的条件永远满足,查询结果集不为空,攻击者成功登录,而无需知道任何有效的用户名和密码。

更危险的场景:获取数据或写入数据

攻击者可以构造更复杂的payload来执行各种操作:

-

获取所有用户数据:

(图片来源网络,侵删)

(图片来源网络,侵删)- 用户名输入:

' UNION SELECT username, password FROM users -- - 最终SQL:

SELECT * FROM users WHERE username = '' UNION SELECT username, password FROM users --' AND password = 'whatever' - 是SQL注释符,会忽略后面的代码。

UNION用于合并两个查询的结果集。

- 用户名输入:

-

执行系统命令(如果数据库是SQL Server且开启xp_cmdshell):

- 用户名输入:

'; EXEC xp_cmdshell 'dir C:\' -- - 最终SQL:

SELECT * FROM users WHERE username = ''; EXEC xp_cmdshell 'dir C:\' --' AND password = 'whatever' - 这会执行系统命令,列出C盘的文件,是极其危险的。

- 用户名输入:

第三部分:防御SQL注入的核心策略

防御SQL注入的核心思想是:永远不要信任用户的输入,所有来自外部的数据都应被视为潜在的威胁。

参数化查询 (Parameterized Queries) - 最佳实践

这是最推荐、最有效的防御方法,它不是将SQL代码和数据混在一起,而是先定义SQL语句的“模板”,然后将用户数据作为“参数”传递给数据库引擎,数据库引擎会明确地将数据和代码区分开来,从而杜绝了注入的可能性。

修复后的代码(使用参数化查询):

' login.asp (安全版本)

<%

Dim username, password, conn, cmd, rs

username = Request.Form("username")

password = Request.Form("password")

Set conn = Server.CreateObject("ADODB.Connection")

conn.Open "Provider=SQLOLEDB;Data Source=your_server;Initial Catalog=your_db;User ID=sa;Password=your_password;"

' --- 安全点:使用参数化查询 ---

Set cmd = Server.CreateObject("ADODB.Command")

cmd.ActiveConnection = conn

cmd.CommandText = "SELECT * FROM users WHERE username = ? AND password = ?"

cmd.CommandType = 1 ' adCmdText

' 添加参数,ADO会自动处理数据类型和转义

cmd.Parameters.Append cmd.CreateParameter("username", 200, 1, 50, username) ' 200=adVarWChar, 1=adParamInput

cmd.Parameters.Append cmd.CreateParameter("password", 200, 1, 50, password)

Set rs = cmd.Execute()

If Not rs.EOF Then

Session("authenticated") = True

Response.Redirect("welcome.asp")

Else

Response.Write("用户名或密码错误!")

End If

rs.Close

conn.Close

Set rs = Nothing

Set cmd = Nothing

Set conn = Nothing

%>

为什么参数化查询有效?

因为数据库引擎收到的是这样的结构:

SELECT * FROM users WHERE username = [参数1] AND password = [参数2]

[参数1] 的内容无论是什么,都会被当作一个字符串值来处理,而不是SQL代码的一部分。

输入验证和输出编码 (Input Validation & Output Encoding)

如果因为某些原因无法使用参数化查询,可以采用以下辅助方法:

-

输入验证:

- 在处理用户输入前,检查它是否符合预期的格式。

- 示例: 如果用户名只允许字母和数字,就应该用正则表达式进行过滤。

If Not IsAlphaNumeric(username) Then Response.Write("非法的用户名格式!") Response.End() End If

Function IsAlphaNumeric(str) Dim regex Set regex = New RegExp regex.Pattern = "^[a-zA-Z0-9]+$" IsAlphaNumeric = regex.Test(str) End Function

-

输出编码:

- 在将数据显示在HTML页面上时,对特殊字符进行HTML编码(如

<变成<,>变成>),防止跨站脚本攻击。 - 对于SQL,虽然参数化查询是首选,但有时也需要对动态SQL的标识符(如表名、列名)进行编码,但这非常复杂且不推荐,应尽量避免。

- 在将数据显示在HTML页面上时,对特殊字符进行HTML编码(如

最小权限原则

- 为数据库连接使用一个权限最低的账户。

- 登录功能只需要对

users表有SELECT权限即可,绝不应该使用sa或其他管理员账户,这样即使发生SQL注入,攻击者能执行的操作也受到极大限制。

第四部分:如何测试你的代码(在安全的环境下)

在你自己的本地开发环境中,你可以使用一些简单的payload来测试你的应用程序是否存在SQL注入漏洞。请务必在授权的、不包含真实数据的测试环境中进行!

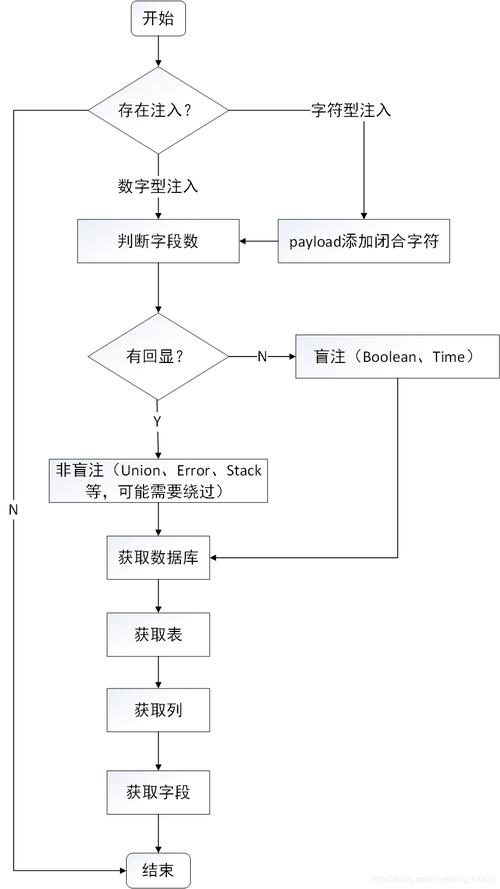

- 简单判断: 在输入框中输入单引号 ,如果页面报错或显示异常,则很可能存在注入点。

- 布尔盲注: 在输入框中输入

' OR '1'='1和' OR '1'='2,观察页面返回的结果是否不同。 - 使用工具: 可以使用像 OWASP ZAP 或 Burp Suite 这样的专业渗透测试工具来自动化地扫描和发现SQL注入漏洞。

| 方法 | 描述 | 优点 | 缺点 |

|---|---|---|---|

| 参数化查询 | 强烈推荐,将SQL语句和数据分离。 | 100%有效,是行业标准,性能好。 | 需要改变编程习惯。 |

| 输入验证 | 检查输入是否符合预期格式。 | 可以防止很多类型的攻击,是良好的编程习惯。 | 无法覆盖所有情况,容易被绕过。 |

| 最小权限 | 使用低权限数据库账户。 | 即使发生漏洞,也能限制损失。 | 不直接防止注入,是纵深防御的一环。 |

作为一名负责任的开发者,你的目标是构建安全的软件,而不是寻找攻击它们的方法。 通过学习和实践这些防御技术,你不仅能保护自己的项目,也能为整个互联网的安全环境做出贡献,如果你对网络安全有浓厚兴趣,建议学习考取如 OSCP (Offensive Security Certified Professional) 等认证,在合法的授权测试(渗透测试)领域发挥你的才能。